В заголовке - не приговор (всЁ) ГосСОПКЕ, а местоимение всЕ. Я о том, что все долги приказы ФСБ касательно 187-ФЗ "О безопасности критической информационной инфраструктуры РФ" похоже вышли из под пера регулятора. Как и предыдущие, новые приказы ФСБ небольшие: 6 и 9 страниц, для сравнения 239 приказ ФСТЭК - 32 страницы. На момент написания заметки не удалось их найти на официальных сайтах, наверное, это вопрос времени.

Итак, приказы:

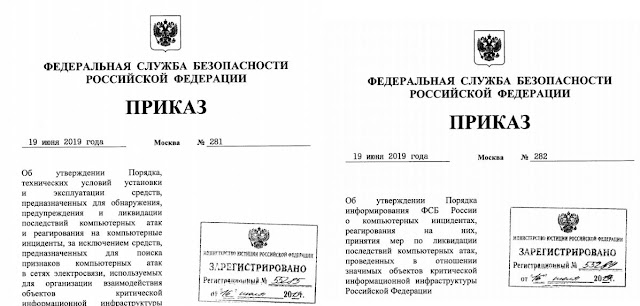

Приказ ФСБ России от 19.06.2019 № 281 «Об утверждении Порядка, технических условий установки и эксплуатации средств, предназначенных для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты, за исключением средств, предназначенных для поиска признаков компьютерных атак в сетях электросвязи, используемых для организации взаимодействия объектов критической информационной инфраструктуры Российской Федерации»

Приказ ФСБ России от 19.06.2019 № 281 «Об утверждении Порядка, технических условий установки и эксплуатации средств, предназначенных для обнаружения, предупреждения и ликвидации последствий компьютерных атак и реагирования на компьютерные инциденты, за исключением средств, предназначенных для поиска признаков компьютерных атак в сетях электросвязи, используемых для организации взаимодействия объектов критической информационной инфраструктуры Российской Федерации»

Приказ ФСБ России от 19.06.2019 № 282 «Об утверждении Порядка информирования ФСБ России о компьютерных инцидентах, реагирования на них, принятия мер по ликвидации последствий компьютерных атак, проведенных в отношении значимых объектов критической информационной инфраструктуры Российской Федерации».

Внимательно читайте

Советую при изучении приказов внимательно смотреть на наличие слова "значимый" перед "объект КИИ". Например 281 приказ - для всех, а в 282 явно указано "значимых". Но по тексту 282 приказа слово "значимый" порой то теряется, то появляется. Прочтите пункт 2 приказа 282 А в 4-м пункте так вообще сроки явно установлены для обоих типов объектов. Поэтому я бы не стал расслабляться и примерял оба приказа на себя, даже если у вас нет значимых объектов.

Цифры

- 45 дней - за такой срок до начала установки Средств СОПКА субъект КИИ должен направить на согласование в ФСБ схему их подключения.

- еще 45 дней - есть после этого у ФСБ чтобы согласовать или нет схему.

- 5 дней - в такой срок после успешного согласования субъекты КИИ, поднадзорные Банку России, должны отправить сведения и туда.

- 5 дней - столько есть на уведомление при внесении изменений.

- 5 дней - срок уведомления НКЦКИ о вводе Средств СОПКА в эксплуатацию.

- 24х7х365 - именно такой режим безотказной работы Средств СОПКА субъект КИИ обязан соблюдать.

- 3 часа - для ЗНАЧИМЫХ объектов есть с момента обнаружения инцидента, чтобы передать сведения о нем в НКЦКИ.

- 24 часа - для ИНЫХ объектов есть с момента обнаружения инцидента, чтобы передать сведения о нем в НКЦКИ.

- 90 дней - есть у владельцев значимых объектов на подготовку плана реагирования на инциденты.

- 48 часов - есть у владельцев значимых объектах на доклад в ФСБ об успешной ликвидации последствий инцидента.

- Субъект КИИ, поднадзорный Банку России, обязан взаимодействовать с ФСБ и только, как кажется по тексту, "факультативно" с ФинЦЕРТ. Это обидно.

- Помимо схемы установки Средств СОПКА в ФСБ нужно пофамильно предоставить ответственных должностных лиц, вот это уже интересно.

- Настраивать и обслуживать Средства СОПКА может либо субъект КИИ самостоятельно, либо с привлечением лицензиата ФСТЭК (конкретные виды лицензий пункты не указаны).

- Прописаны условия привлечения ФСБ России к реагированию на инциденты в случае необходимости, которая никак четко не определяется. Например, должен быть согласован план совместного реагирования, на согласование у ФСБ есть 30 дней.

- Владельцы значимых объектов обязаны не реже 1 раза в год проводить тренировки по отработке плана реагирования на инциденты. И это первое явное упоминание киберучений в отечественных НПА.

Оставайтесь на светлой стороне.

UPD: добавил ссылки на сами приказы.

UPD: добавил ссылки на сами приказы.